威胁检测与响应(闭环)思路汇总

理论模型

Kill Chain

可以精简一下:嗅探行为、入侵利用、C&C控制、横向扩散、外传检测。对应的防护可以参考[2]:

通过分析侦察嗅探阶段,可以发现攻击者的攻击路径以及攻击目标的选择,在这一阶段,在边界防护策略或主机安全上加固,以加强防御,将攻击者挡在第一道防护线外。

在驻留C&C控制阶段,可以看到网络攻击者为了维护网络访问权限所作的各种工作,以便引入新的攻击工具,在这些环节中发现威胁,可以斩除失陷主机和远程控制的连接,防止损失。

在横向扩散,数据外传这样的执行阶段,我们要关注攻击者如何执行最终目标,执行横向移动,感染更多的主机。在这一阶段,我们需要的就是终止攻击者的恶意行为,尽量减少损失。

架构思路一:威胁检测与响应的闭环

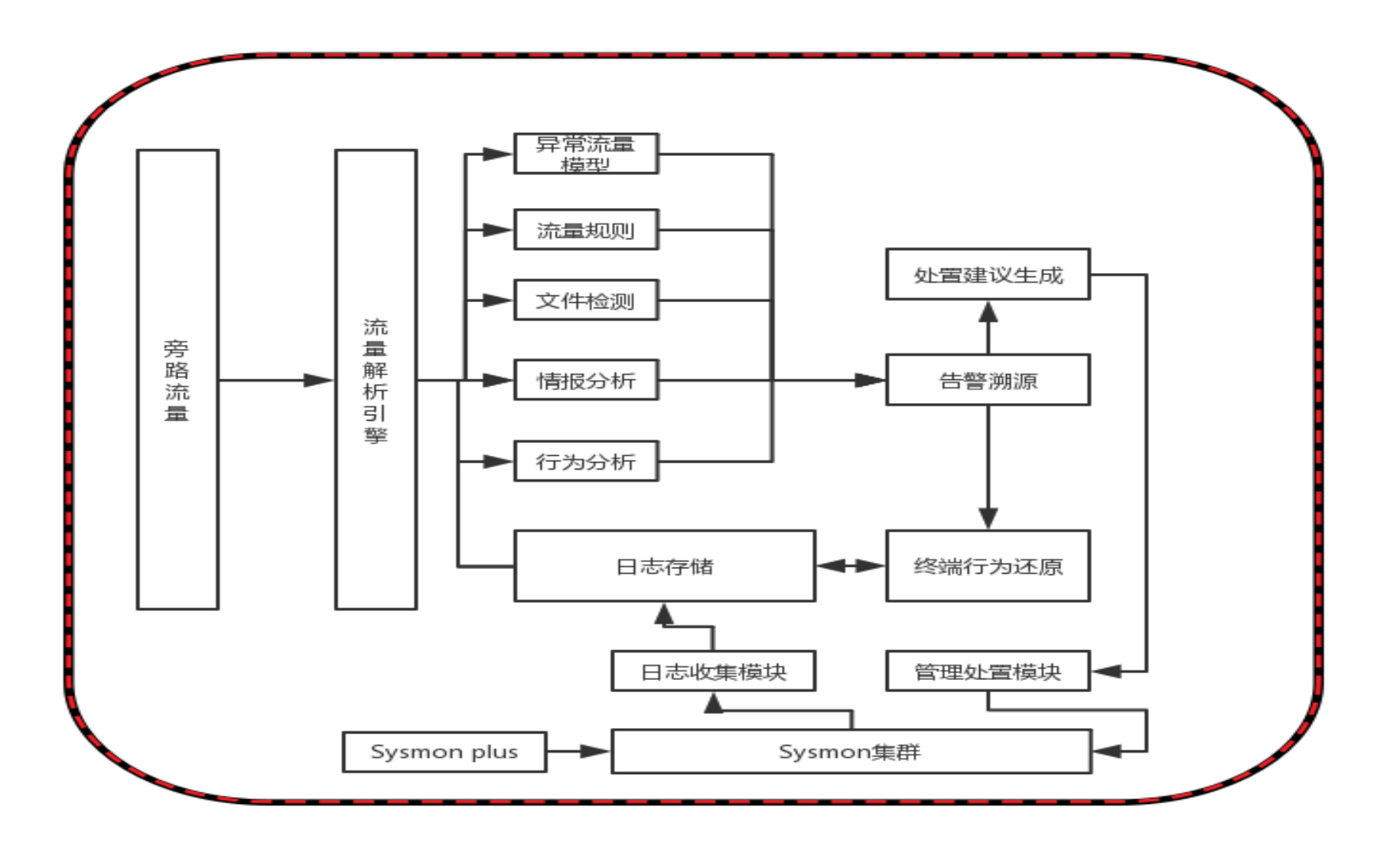

检测 + 定位 + 处置 + 溯源 = 威胁检测与响应的闭环

图:企业级威胁检测与响应架构[1]

References

[1]基于Sysmon的企业级威胁检测与响应闭环,樊兴华(微步在线首席分析师),2019CTIC分享的议题

[2] 换个技术视角发现企业内网失陷主机,态势感知团队 启明星辰泰合,https://update.venuseye.com.cn/reports/1574921412531/2019112604.html