T1012-win-查询注册表

来自ATT&CK的描述

攻击者可以与Windows注册表交互,以收集有关系统、配置和已安装软件的信息。 注册表包含大量有关操作系统、配置、软件和安全性的信息。一些信息可能有助于攻击者在网络中进一步开展行动。攻击者可以在自动发现期间使用查询注册表中的信息来定制后续行为,包括攻击者是否完全感染目标或尝试特定操作。

测试案例

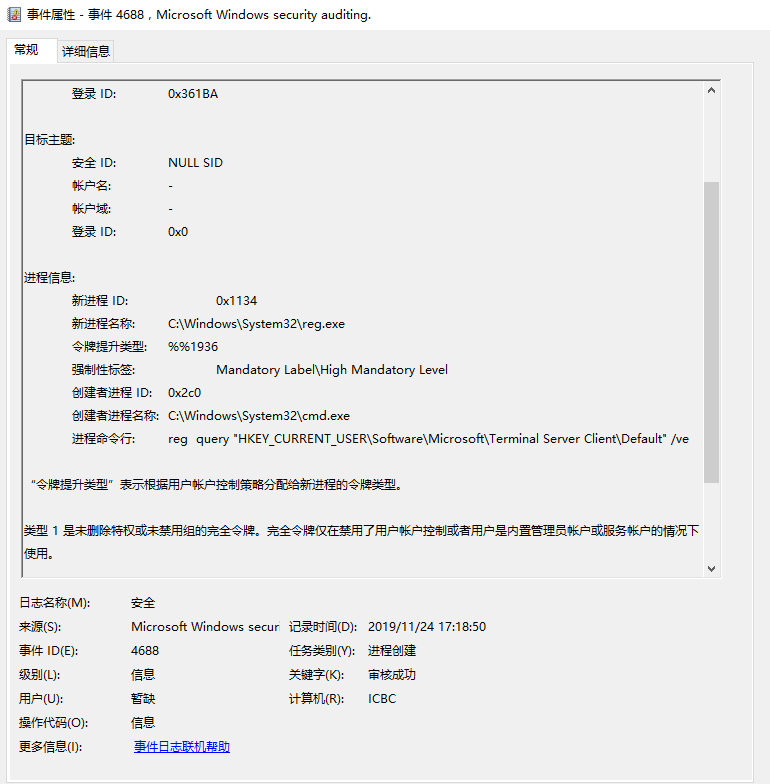

Windows server 2016模拟BabyShark执行执行的reg query HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default命令。由于缺少相应的样本,本测试案例利用CMD窗口模拟以上命令。

检测日志

Windows 安全日志

测试复现

C:\Users\Administrator>reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /ve

错误: 系统找不到指定的注册表项或值。

测试留痕

windows 安全日志,进程创建、子父进程、进程命令行参数

检测规则/思路

sigma规则

title: windows本地执行reg query HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default

description: windows server 2016

references:

- https://github.com/redcanaryco/atomic-red-team/blob/910a2a764a66b0905065d8bdedb04b37049a85db/atomics/T1012/T1012.md

tags: T1012

status: experimental

author: 12306Bro

logsource:

product: windows

service: security

detection:

selection:

EventID: 4688 #进程创建

Newprocessname: 'C:\Windows\System32\reg.exe' #进程信息>新进程名称

Creatorprocessname: 'C:\Windows\System32\cmd.exe' #进程信息>创建者进程名称

Processcommandline:

- reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows"

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- reg query HKCU\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\RunServices

- reg query HKCU\Software\Microsoft\Windows\CurrentVersion\RunServices

- reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify"

- reg query "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit"

- reg query "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\\Shell"

- reg query "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\\Shell"

- reg query HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\ShellServiceObjectDelayLoad

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnceEx

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run

- reg query HKCU\Software\Microsoft\Windows\CurrentVersion\Run

- reg query HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

- reg query HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

- reg query HKLM\system\currentcontrolset\services /s | findstr ImagePath 2>nul | findstr /Ri ".*\.sys$"

- reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run

#进程信息>进程命令行,实际情况下,你可以对任何注册表查询行为进行检测

condition: selection

level: low

建议

暂无

参考推荐

MITRE-ATT&CK-T1012

https://attack.mitre.org/techniques/T1012/

Windows下reg命令详解