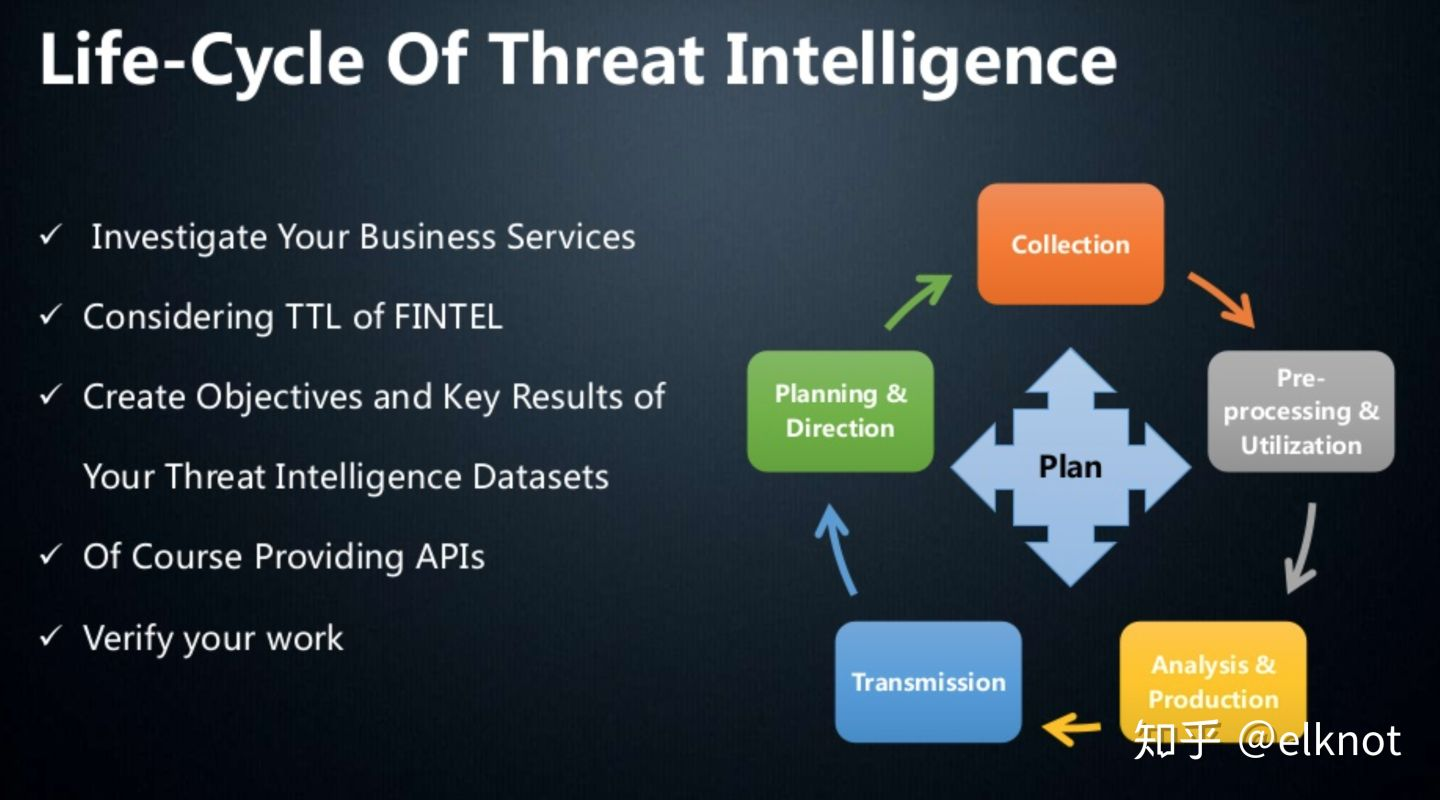

威胁情报的生命周期

图:威胁情报的生命周期[1]

一个中心

Plan(企业威胁情报计划):这里的Plan实际上是指安全管理团队针对威胁情报所指定的情报计划,情报计划应包括威胁情报对应的安全风险点(包括但不限于业务安全、IT资产安全)、对应情报大类(包括但不限于战术情报、战略情报、运营情报、二次生产情报)、情报小类(包括但不限于pDNS情报、Whois情报、钓鱼网站情报、黑产情报)以及闭环跟进流程。一套完整的情报计划实际上是可以达到指导现有安全体系建设和改进方向作用的。[2]

简单来说,一个关于情报的计划是用来回答以下的几个问题:针对什么?要做什么?怎么做?怎么安排?

对应以下的几个技术需求:

- 分析和确定安全风险点

- 业务安全

- IT资产安全

- ...

- 关于情报大类的研究

- 按使用场景分

- 战术情报

- 战略情报

- 运营情报

-

按类型分

- 资产情报

- 事件情报

-

漏洞情报

-

威胁情报

- ...

- 关于情报小类(安全威胁情报)的研究

- pDNS情报

- Whois情报

- 钓鱼网站情报

- 黑产情报

- ...

- 规划闭环跟进流程

- 组织和规划整个威胁情报的发现、生产、交付等整个环节

- ...

- 按使用场景分

五个环节

Collection

情报收集

- 按照情报计划,收集我们需要情报数据和原始数据

Pre-Processing & Utilization

威胁情报预处理与利用环节

- 对原始情报信息进行预处理和应用场景分析,确定适用的范围和目标

Analysis & Production

威胁情报分析与生产

- 按照情报计划,分析与处理之后的数据,生产最终的情报(也就是所谓的FINTEL)

Transmission

情报输送

- 输送FINTEL至客户(也就是安全运营团队)并使用情报

在情报传输阶段,需要考虑的几个问题:

- 我需要输送何种类型的情报:YARA规则?MD5?IPtables规则?etc.?hotfix补丁?

- 我需要输送面向何种目标的情报:中间件?核心技术?etc.?

- 我需要收集目标的何种信息:中间件版本?操作系统版本?所用技术的名称和版本?

- 我需要用何种介质输送终端情报:Agent?规则列表?运维脚本?

Planning & Direction

威胁情报的计划优化与修订

- 制定情报计划,确定我们需要交付何种类型的情报

- 情报有效期结束,重新制定或修正现有的情报计划,进入下一个循环

相关参考

- https://zhuanlan.zhihu.com/p/129064940

- https://zhuanlan.zhihu.com/p/38532724

- https://zhuanlan.zhihu.com/binandhex

References

[1] 从EDR到威胁情报运营——浅谈终端化的情报部署, e1knot, https://zhuanlan.zhihu.com/p/38009342

[2] 浅谈威胁情报从甲方运营到乙方交付, e1knot, https://zhuanlan.zhihu.com/p/38532724