T1090-001-win-链接代理

来自ATT&CK的描述

攻击者可以使用连接代理在系统之间定向网络流量,或者充当与命令和控制服务器进行网络通信的中介,以避免直接连接至其基础结构。存在许多启用代理或端口重定向的流量重定向的工具,包括HTRAN,ZXProxy和ZXPortMap。攻击者使用这些类型的代理来管理命令和控制通信,减少同时出站网络连接的数量,面对连接丢失时提供弹性或在受害者之间越过现有的受信任通信路径以避免怀疑。

外部连接代理用于掩盖C2流量的目的地,通常使用端口重定向器实现。受害环境之外的受损系统以及已购买的基础结构(如基于云的资源或虚拟专用服务器)都可以用于这些目的。可以基于对从受感染系统到代理的连接进行调查的可能性很小的可能性来选择代理。受害者系统将直接与Internet上的外部代理进行通信,然后该代理会将通信转发到C2服务器。

内部连接代理可用于合并来自受感染系统的内部连接。攻击者可能使用受损的内部系统作为代理,以隐藏C2流量的真实目的地。代理可以将流量从网络内部的受感染系统重定向到外部C2服务器,从而难以发现恶意流量。另外,该网络可用于将信息从一个系统中继到另一个系统,以避免将流量广播到所有系统。

测试案例

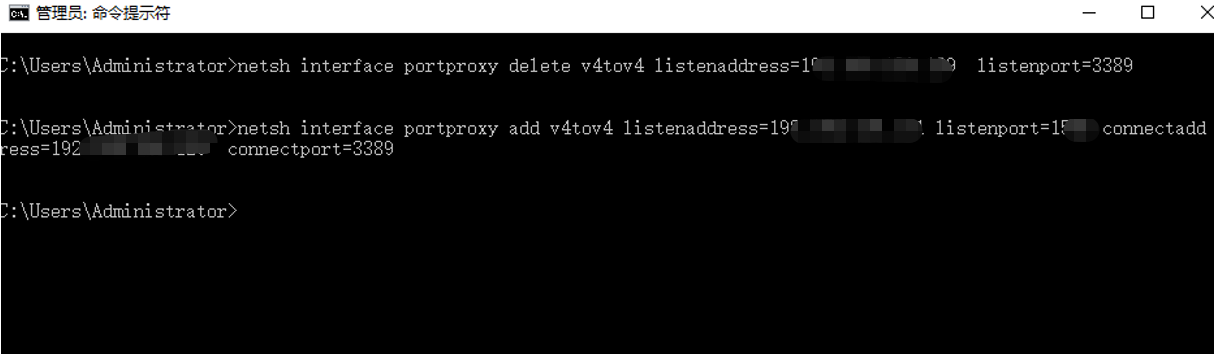

本案例主要模拟windows利用netsh进行端口转发。

检测日志

windows安全日志

测试复现

测试留痕

事件ID,进程,命令行参数等信息。

检测规则/思路

sigma规则

title: netsh端口转发

description: windows server 2016

tags: T1090-001

status: experimental

author: 12306Bro

logsource:

product: windows

service: security

detection:

selection:

EventID: 4688 #已创建新的进程。

Newprocessname: 'C:\Windows\System32\netsh.exe' #新进程名称

Creatorprocessname: 'C:\Windows\System32\cmd.exe' #创建者进程名称

Processcommandline: "netsh interface portproxy add v4tov4 *" #进程命令行参数

condition: selection

level: medium

建议

低版本操作系统无法记录命令行参数及子父进程,建议通过Sysmon进行监控。

参考推荐

MITRE-ATT&CK-T1090-001

https://attack.mitre.org/techniques/T1090/001

如何在Windows中使用netsh命令进行端口转发