MITRE Shield知识库

介绍

起源于在网络安全对抗中可能有用的技术,MITRE希望Shield知识库可以根据防守者的具体需要,以多种方式使用,可以是操作手册(操定操作流程),也可以是一个防守标准(定标准参考)

作用

开展积极防御的技术的数据库,还描述了防御计划中常见的一些战术,然后将战术映射到可能有助于实现这些目标的活动 该知识库包括一个MITRE ATT&CK和Shield 技术之间的映射,以说明对手战术、技术和过程(TTP)引入的防御可能性。

[1]

- 具有开展积极防御的技术的数据库

- 描述了防御计划中常见的一些战术,用于将战术映射到可能有助于实现这些目标的活动

- MITRE ATT&CK和Shield 技术之间的映射,用以说明对手战术、技术和过程(TTP)引入的防御可能性

目的

- 使用足够的结构和严格性,而又不必过于僵化或复杂

- 能以多种方式使用,可以是操作手册(操定操作流程),也可以是一个防守标准(定标准参考)

术语

涉及的

- 战术:是抽象的防御者的目的。MITRE发现,有一个能够描述知识库中其他各种元素的效用或用途的分类系统,是很有用的。例如,“引导”战术可以与特定的技术、计划的技术集的一部分,甚至是整个长期交战战略的一部分相关联。

- 技术:是防御者可以执行的一般行动(actions )。一个技术可能有几种不同的战术效果,这取决于它们是如何实现的。

- 过程:是一个技术的实现。在这个版本中,只包含一些简单的过程来激发更多的思考。其目的不是提倡特定的产品、解决方案或结果,而是促使组织广泛考虑现存的选择。Shield中包含的数据集,必然是不完整的,因为存在太多可能的变化,无法可靠地记录。

- 机会空间(Opportunity Spaces):描述当攻击者运用他们的技术时引入的高级别积极防御可能性。

- 用例(Use Cases):是对防御者如何利用攻击者的行为所呈现的机会(opportunity )的高级别描述。用例有助于进行特定的实现讨论。注意:在知识库的下一个版本中,可以看到用例的自然演化正在发挥作用。

积极防御

美国国防部将积极防御定义为“利用受限的进攻性行动和反击,以拒止敌手进入有争议的地区或阵地。”积极防御的范围从基本的网络防御能力到网络欺骗和对手交战行动。[1]

- 通用网络防御(General Cyber Defense)

- Shield包括了MITRE认为适用于所有防御计划的基本防御技术。要想在欺骗和对手交战中取得成功,必须使用基本的网络防御技术,例如:收集系统和网络日志、PCAP、执行数据备份

- 适用于通过对组织所面临的威胁进行评估并确定其优先级时的场景,可以应用于检测和阻止对手

- 所以,虽然Shield似乎面向欺骗和对手交战,但也包括了基本的防御技术

- 网络欺骗(Cyber Deception)

- 有越来越多的想法、工具和产品使用“绊脚线”(tripwire)方法来进行网络防御,也就是所谓的“欺骗”。

- 与通用网络防御中的强化和检测活动相比,欺骗更加主动,防御者会故意引入目标和“面包屑”(目标位置的线索)。精心构建的欺骗系统,通常难以与真实生产系统区分开来,可以用作高保真的检测系统。

- Shield的技术可以包括检测、威慑或其他预期效果的欺骗

- 对手交战(Adversary Engagement)

- Shield中的许多技术都是为防御者设计的,他们想观察、收集和理解对手针对防御系统的活动。可部署在生产环境或综合环境中,Shield对手交战技术可促进有效、高效的交战。

- Shield知识库可用于分析已知的对手信息(在ATT&CK的帮助下)、计划防御措施、获取对未来有用的知识

模型分析

Shield矩阵

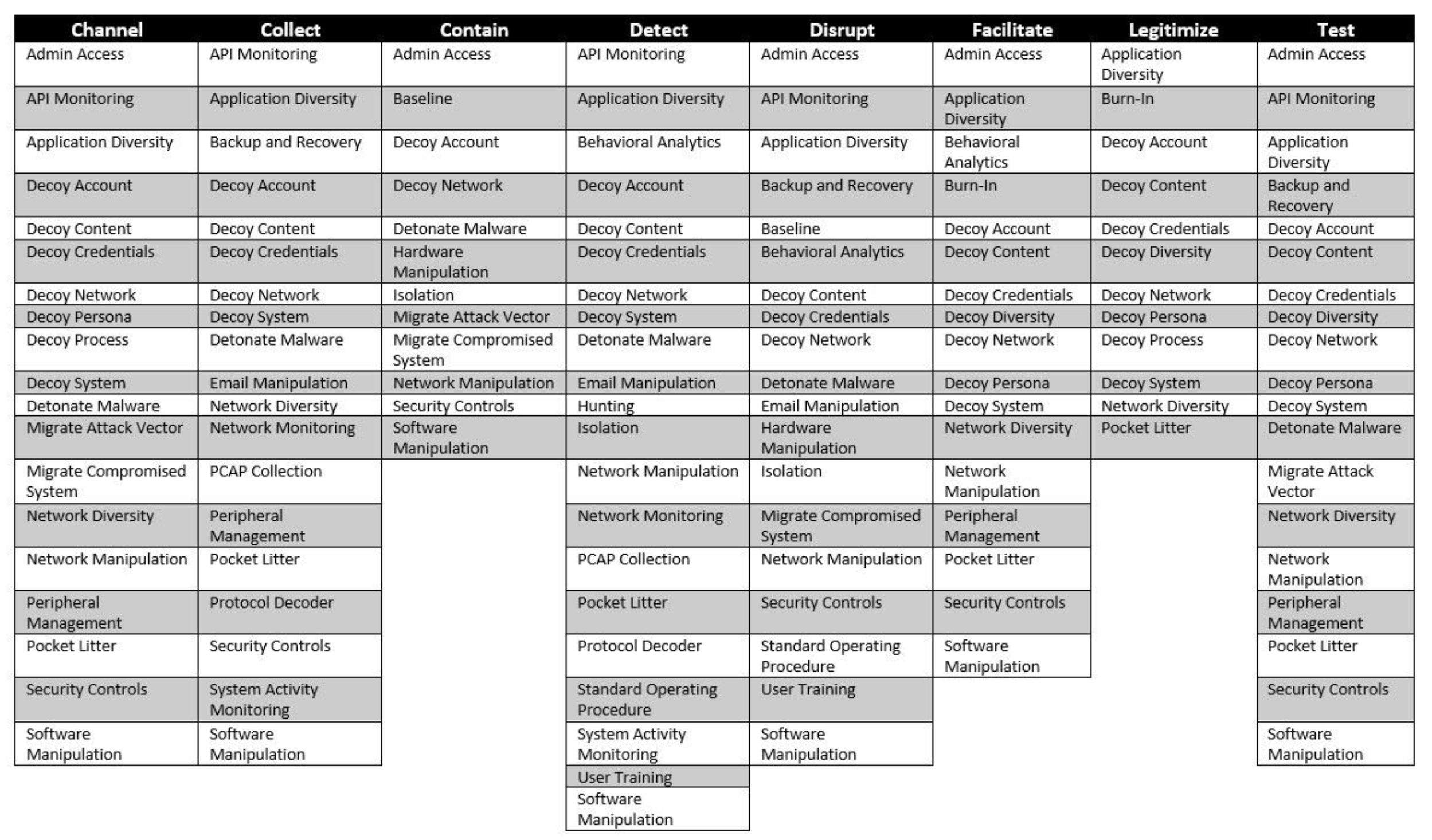

以下是MITRE给出的Shield介绍报告中给出的Shield举证,包含两个维度:

- 战术:表示防御者试图完成的任务(列)

- 技术:描述防御如何实现战术(单个单元格)

图:Shield矩阵

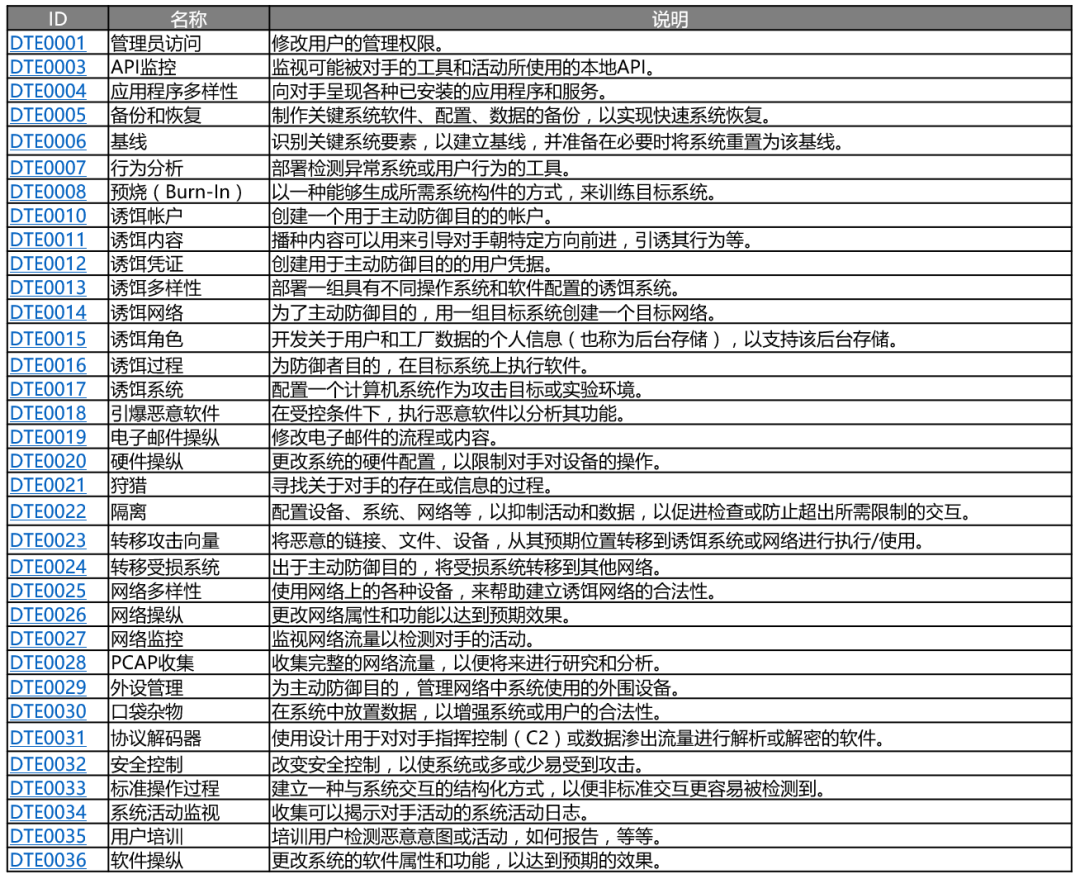

图:Shield中的所有技术[1]

TODO 待整理

| 引导 | 收集 | 遏制 | 检测 | 扰乱 | 促进 | 合法化 | 试验 |

|---|---|---|---|---|---|---|---|

| 管理员访问 | |||||||

| API监控 | |||||||

| 应用程序多样性 | |||||||

| 基线 | |||||||

参考

- https://www.aqniu.com/learn/61125.html

References

[1] 美国网络安全 | MITRE Shield 积极防御知识库, 安全客, https://www.anquanke.com/post/id/215312