T1518-001-win-安全软件发现

来自ATT&CK的描述

攻击者可能会尝试获取安装在系统或云环境中的安全软件,配置,防御工具和传感器的列表。这可能包括诸如防火墙规则和防病毒之类的内容。攻击者可以在自动发现过程中使用来自安全软件发现的信息来制定后续行为,包括攻击者是否完全感染目标或尝试执行特定操作。

可用于获得安全软件的信息例如命令的netsh,reg query,dir与CMD,和任务列表,但发现行为其他指标可以是更具体的软件或安全系统的攻击者正在寻找的类型。看到macOS恶意软件对LittleSnitch和KnockKnock软件执行检查已变得越来越普遍。

测试案例

根据ATT&CK对T1063的描述以及参考实例。测试实例“Naikon使用命令netsh advfirewall firewall来发现本地防火墙设置”,模拟本地执行“netsh advfirewall firewall show rule name=all”来查看本地防火墙规则。

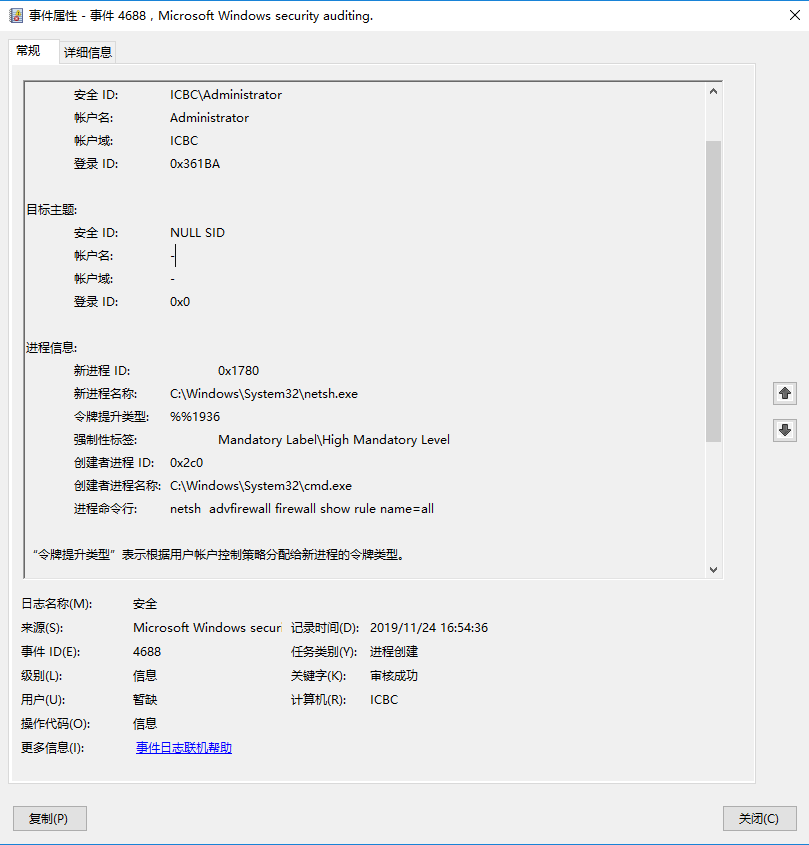

检测日志

windows 安全日志

测试复现

Microsoft Windows [版本 10.0.14393]

(c) 2016 Microsoft Corporation。保留所有权利。

C:\Users\Administrator>netsh advfirewall firewall show rule name=all

规则名称: 网络发现(UPnP-In)

----------------------------------------------------------------------

已启用: 是

方向: 入

配置文件: 专用

分组: 网络发现

本地 IP: 任何

远程 IP: 任何

协议: TCP

本地端口: 2869

远程端口: 任何

边缘遍历: 否

操作: 允许

测试留痕

windows安全日志、子父进程、进程命令行参数(windows server 2016)

检测规则/思路

sigma规则

title: windows本地执行netsh advfirewall firewall show rule name=all

description: windows server 2016

references: 暂无

tags: T1518-001

status: experimental

author: 12306Bro

logsource:

product: windows

service: security

detection:

selection:

EventID: 4688 #进程创建

Newprocessname: 'C:\Windows\System32\netsh.exe' #进程信息>新进程名称

Creatorprocessname: 'C:\windows\System32\cmd.exe' #进程信息>创建者进程名称

Processcommandline: netsh advfirewall firewall show rule name=all #进程信息>进程命令行

condition: selection

level: low

建议ß

系统和网络发现技术通常发生在攻击者了解环境的整个行动中。不应孤立地看待数据和事件,而应根据获得的信息,将其视为可能导致其他活动(如横向运动)的行为链的一部分。

监视进程和命令行参数,以了解为收集系统和网络信息而可能采取的操作。具有内置功能的远程访问工具可以直接与Windows API交互以收集信息。还可以通过Windows系统管理工具(如Windows management Instrumentation和PowerShell)获取信息。

参考推荐

MITRE-ATT&CK-T1518-001