T1010-win-应用程序窗口发现

来自ATT&CK的描述

攻击者可能会尝试获取打开的应用程序窗口的列表。窗口列表可以传达有关如何使用系统的信息,也可以为键盘记录程序收集的信息提供上下文。

在Mac中,可以使用小的AppleScript脚本本机完成。

测试案例

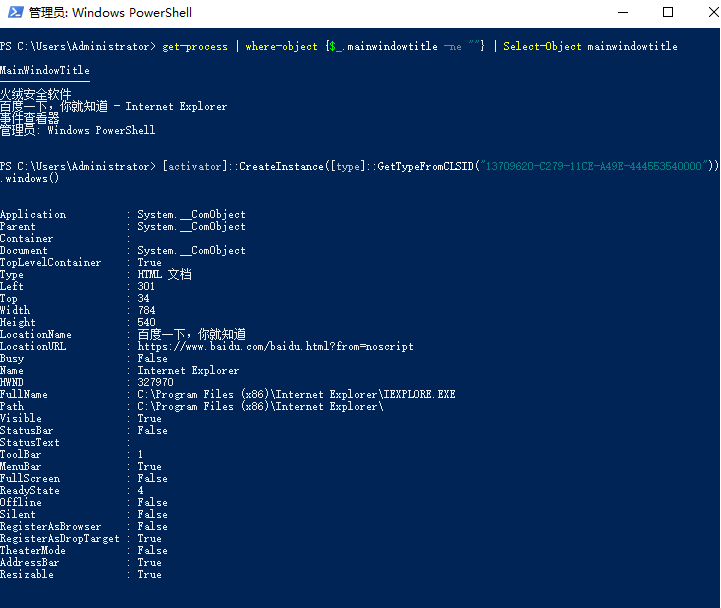

Windows server 2016模拟执行以下命令发现正在运行的应用程序窗口。

get-process | where-object {$_.mainwindowtitle -ne ""} | Select-Object mainwindowtitle

通过COM方法获取应用程序窗口,还包括过程路径和窗口位置坐标:

[activator]::CreateInstance([type]::GetTypeFromCLSID("13709620-C279-11CE-A49E-444553540000")).windows()

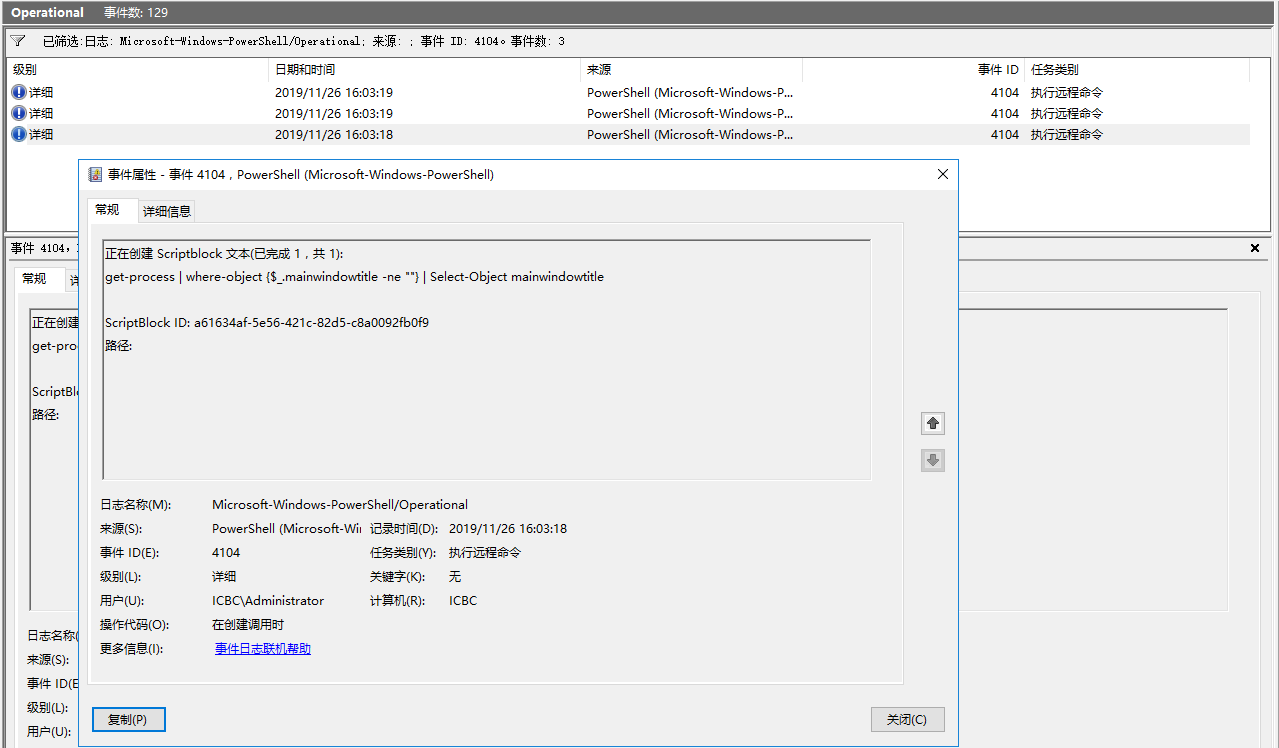

检测日志

Windows powershell日志(值得注意的是:你需要开启powershell审核策略,低版本powershell无法对命令行参数进行记录)

测试复现

测试留痕

检测规则/思路

sigma规则

title: windows本地执行Powershell命令,枚举应用程序窗口

description: windows server 2016

references: 暂无

tags: T1010

status: experimental

author: 12306Bro

logsource:

product: windows

service: powershell

detection:

selection:

EventID: 4104 #执行远程命令

message:

- 'get-process | where-object {$_.mainwindowtitle -ne ""} | Select-Object mainwindowtitle' #基于命令行参数检测,检出率较低

- [activator]::CreateInstance([type]::GetTypeFromCLSID("13709620-C279-11CE-A49E-444553540000")).windows() #基于命令行参数检测,检出率较低

condition: selection

level: low

建议

当攻击者了解环境时,系统和网络发现技术通常会在整个操作中出现。不应孤立地看待数据和事件,而应将其视为行为链的一部分,这些行为可能导致基于所获取信息的其他活动。

监视进程和命令行参数以了解可以采取哪些措施来收集系统和网络信息。具有内置功能的远程访问工具可以直接与Windows API交互以收集信息。也可以通过Windows系统管理工具(例如Windows Management Instrumentation和PowerShell)来获取信息。

参考推荐

MITRE-ATT&CK-T1010

https://attack.mitre.org/techniques/T1010/

应用程序窗口发现

https://ired.team/offensive-security/enumeration-and-discovery/t1010-application-window-discovery