T1053-002-win-通过GPO计划任务进行大规模的持久性和执行

来自ATT&CK的描述

诸如at和schtasks之类的实用程序可与Windows Task Scheduler一起使用来调度程序或脚本在某日期和时间执行。只要身份认证通过可以使用RPC,并且打开了文件和打印机共享功能,就可以在远程系统上调度任务。在远程系统上调度任务通常需要远程系统管理员群组的成员执行。

攻击者可能会通过任务调度在系统启动时或在计划的基础上执行程序以实现持久性,作为横向移动的一部分进行远程执行,获得系统权限,或者在指定账号的上下文下运行进程。

测试案例

通过Group Policy Management Console (GPMC) 实现计划任务的远程执行;

具体可参考3gstudent大佬的文章

检测日志

windows安全日志

测试复现

暂无

测试留痕

检测规则/思路

title: 通过GPO计划任务进行大规模的持久性和执行

description: 使用GPO计划任务检测横向移动,通常用于大规模部署勒索软件

author: 12306Br0(翻译+测试)

date: 2020/06/07

references:

- https://twitter.com/menasec1/status/1106899890377052160

- https://www.secureworks.com/blog/ransomware-as-a-distraction

tags:

- attack.persistence

- attack.lateral_movement

- attack.t1053-002

logsource:

product: windows

service: security

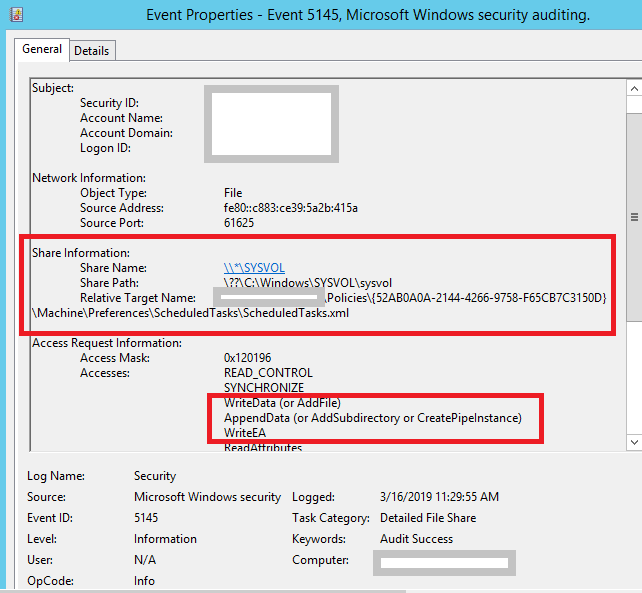

description: '必须为成功/失败配置高级审核策略设置“对象访问>审核详细文件共享'

detection:

selection:

EventID: 5145

ShareName: \\*\SYSVOL

RelativeTargetName: '*ScheduledTasks.xml'

Accesses: '*WriteData*'

condition: selection

falsepositives:

- 如果源IP不是localhost,则它非常可疑,最好同时监视对GPO计划任务的本地和远程更改

level: high

其他检测思路

通过命令行调用来监控常用实用程序的计划任务创建。可以在安装新软件期间或通过系统管理功能创建合法的计划任务。监控Windows 10中svchost.exe 和旧版Windows 中Windows任务计划程序 taskeng.exe的进程执行情况。如果计划任务不用于持久性,则攻击者很可能在操作完成时删除该任务。监控%systemroot%\System32\Tasks中的Windows任务计划程序仓库来查看是否有与已知软件、补丁周期等不相关的计划任务的更改条目。不应孤立地看待数据和事件,而应将其视为可能导致其他活动的一系列行为中的一部分,例如为命令与控制而建立网络连接,通过发现了解环境的详细信息,以及横向移动。

通过在事件日志服务中启用“Microsoft-Windows-TaskScheduler / Operational”设置的方式来为计划任务的创建和更改配置事件日志功能。然后会在计划任务活动中记录如下事件:

· Windows 7,Server 2008 R2上的事件106 – 已注册计划任务

· Windows 7,Server 2008 R2上的事件140/Windows 10,Server 2016上的事件4702 – 已更新计划任务

· Windows 7,Server 2008 R2上的事件141/Windows 10,Server 2016上的事件4699 – 已删除计划任务

· Windows 10,Server 2016上的事件4698 – 已创建计划任务

· Windows 10,Server 2016上的事件4700 – 已启用计划任务

· Windows 10,Server 2016上的事件4701 – 已禁用计划任务

也可使用Sysinternals Autoruns等工具来检测是否有旨在获得持久性的系统更改,包括列出当前的计划任务。查找与已知软件、补丁周期等不相关的任务更改。当与历史数据进行比较时,通过计划任务执行的可疑程序可能会显示为以前从未见过的异常进程。

监控可用于创建任务的进程和命令行参数。带内置功能的远程访问工具可以直接与Windows API交互,在典型的系统实用程序之外执行这些功能。Windows系统管理工具(如Windows Management Instrumentation和PowerShell)也可用来创建任务,因此可能还需要配置日志功能来收集适当的数据。

参考推荐

MITRE-ATT&CK-T1053-002

https://attack.mitre.org/techniques/T1053/002/

利用GPO中的计划任务实现远程执行

http://app.myzaker.com/news/article.php?pk=5c19b0d477ac64586a2bf889

GPO组策略安全