T1592-004-收集目标组织主机信息-客户端配置

来自ATT&CK的描述

在入侵受害者之前,攻击者可能会收集有关受害者的客户端配置信息,这些信息可以在目标定位期间使用。有关客户端配置的信息可能包括各种详细信息和设置,包括操作系统/版本,虚拟化,体系结构(例如:32位或64位),语言或时区。

攻击者可以通过各种方式收集此信息,例如通过主动扫描(例如:主机名,服务器旗标,用户代理字符串)、 钓鱼。攻击者还可能入侵站点,然后植入旨在收集访问者客户端配置信息的恶意内容(引自:ATT ScanBox)。有关硬件基础设施的信息也可能通过在线或其他可访问的数据集(例如:职位发布,网络地图,评估报告,履历表或购买发票)暴露给攻击者。收集这些信息可能为其他形式的侦察提供可能性(例如:搜索开放网站/域,或者搜搜索公开技术数据库),建立运营资源(例如:开发能力或获取能力),或实现初始访问(例如:供应链攻陷或外部远程服务)。

测试案例

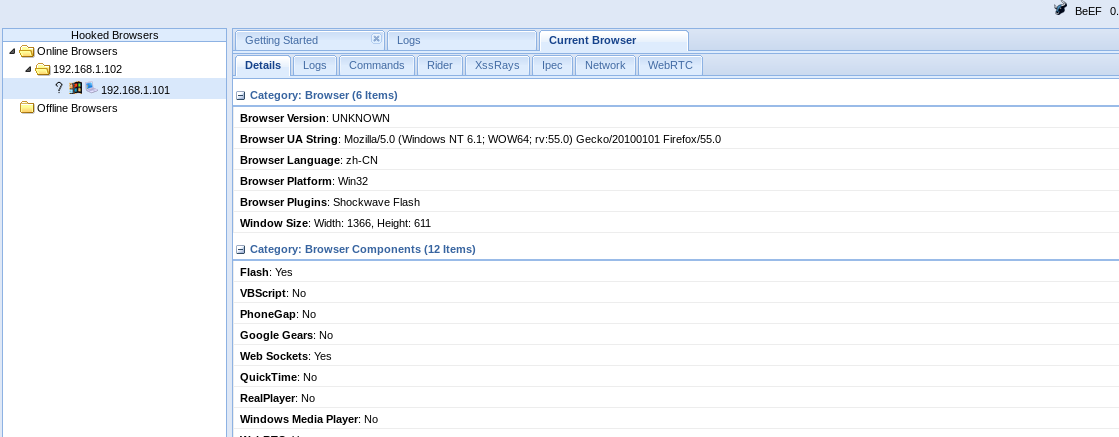

beef-信息收集

检测日志

无

测试复现

测试留痕

无

检测规则/思路

无

建议

许多此类攻击活动的发生率很高,并且相关的误报率也很高,并且有可能发生在目标组织的视野之外,从而使防御者难以发现。

检测工作可能会集中在攻击者生命周期的相关阶段,例如在"初始访问"阶段。

关联TIP

[[T1592-001-收集目标组织主机信息-硬件信息]] [[T1592-002-收集目标组织主机信息-软件信息]] [[T1592-003-收集目标组织主机信息-固件信息]]

参考推荐

MITRE-ATT&CK-T1592-004

https://attack.mitre.org/techniques/T1592/004/

beef-渗透工具使用指南