威胁狩猎

本篇主要是对“安全喷子”公众号中《威胁狩猎101文档》的学习笔记,作为个人的记录和分享。如有侵权,请告知。

概念

前置知识

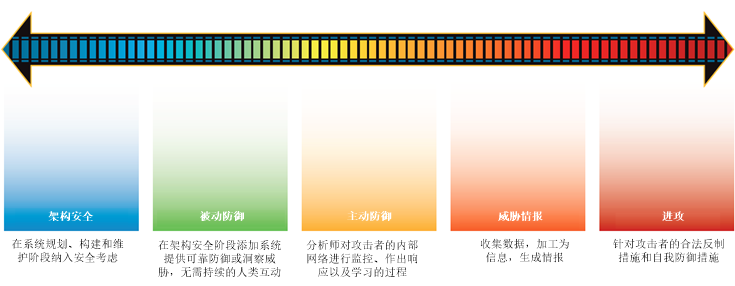

网络安全滑动标尺模型

图:Sans网络安全滑动标尺模型

图:Sans网络安全滑动标尺模型

目前,安全建设主要集中在架构安全与被动防御这两块,主动防御和威胁情报这块正在火热地建设中,而进攻(针对攻击者的合法反制措施和自我防御措施)、主动防御(以攻为守)这块则相对投入不足[2]。 在这种情况下,网络威胁狩猎(Cyber Threat Hunting)的概念应运而生。

定义

威胁狩猎,Cyber Threat Hunting。以下给出两种定义。

威胁狩猎的定义1(基于技术角度):威胁狩猎是一个高级安全功能,集成了主动防御、创新技术、技术专家以及深度威胁情报来发现和阻止恶意的并且极难检测的攻击行为。同时,这些攻击行为也是传统自动化的防御无法检测出来的。[1]

威胁狩猎的定义2(基于功能角度):威胁狩猎是企业机构基于威胁情报的自我查验。威胁狩猎需要提前掌握攻击者某些基本模糊特征和线索,即威胁情报,然后基于情报,通过旁路流量检测、系统日志检测或主机行为检测来挖掘正在进行的攻击行为或已经失陷的内网主机,其效果随着线索或情报的准确性、及时性和多样性而变化。[3]

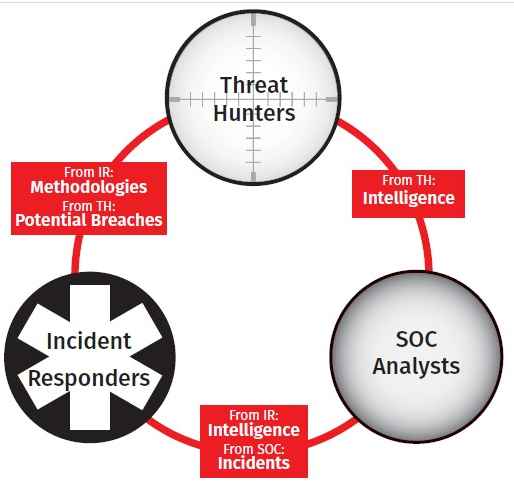

图:威胁狩猎、SOC(安全运营中心)和事件响应之间的关系

SOC和TH的主要区别在于,SOC主要是运营维护日常的安全设备和SIEM报警以及如何分类处置这些事件(其实相当于是一个指挥调度中枢),而TH(威胁狩猎)主要是基于一些数据和征兆进行分析安全事件,而不是直接的安全报警(相当于是前方侦察兵)。最后IR(事件响应)则是根据TH和SOC提供的信息进行相关的动作以及后面如何处理、取证、恢复等(相当于是快速反应部队)。 三者的联系在于:

- TH将安全情报(Intelligence)输送给SOC团队(情报获取),并且从IR获取狩猎方法论(主动防御的措施,Methodologies)

- SOC输送安全事件(Incidents)给IR,并且从IR获取安全情报(Intelligence)

- IR接收TH和SOC输送的安全事件并进行进一步处理

过程和方式

威胁狩猎的过程

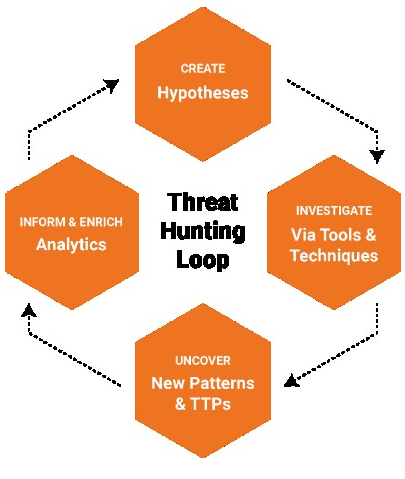

图:威胁狩猎的链条

图:威胁狩猎的链条

- 基于假设作为狩猎起点

- 发现IT资产中的异常情况,就可能事件做好安全假设

- 借助工具和技术进行实际调查

- 若发现新的攻击方式和手段(TTPs: Tactics, Techniques and Procedures 战术、技术和手段),则增加到分析平台(一般在SOC中)或者以情报的形式输入到SIEM(Security information and event management, SOC中的系统)中

- 若SOC将安全事件输送到IR中,触发了事件响应,则完成一次闭环

威胁狩猎的方式(起点)

威胁分析的起点,往往决定了分析的方式。TH的起点是假设,分为以下几种,也就是TH的方式:

基于分析的方式:分析分为两种,基本数据分析以及机器学习的UEBA的高级分析方式。 基于重点的方式:皇冠珍珠分析法,基于IT资产中比较重要的资产进行重点关注。 基于情报的方式:根据威胁情报提供的内容,进行威胁狩猎。[1]

“威胁狩猎需要提前掌握攻击者某些基本模糊特征和线索,即威胁情报,然后基于情报,通过旁路流量检测、系统日志检测或主机行为检测来挖掘正在进行的攻击行为或已经失陷的内网主机,其效果随着线索或情报的准确性、及时性和多样性而变化。“[3]

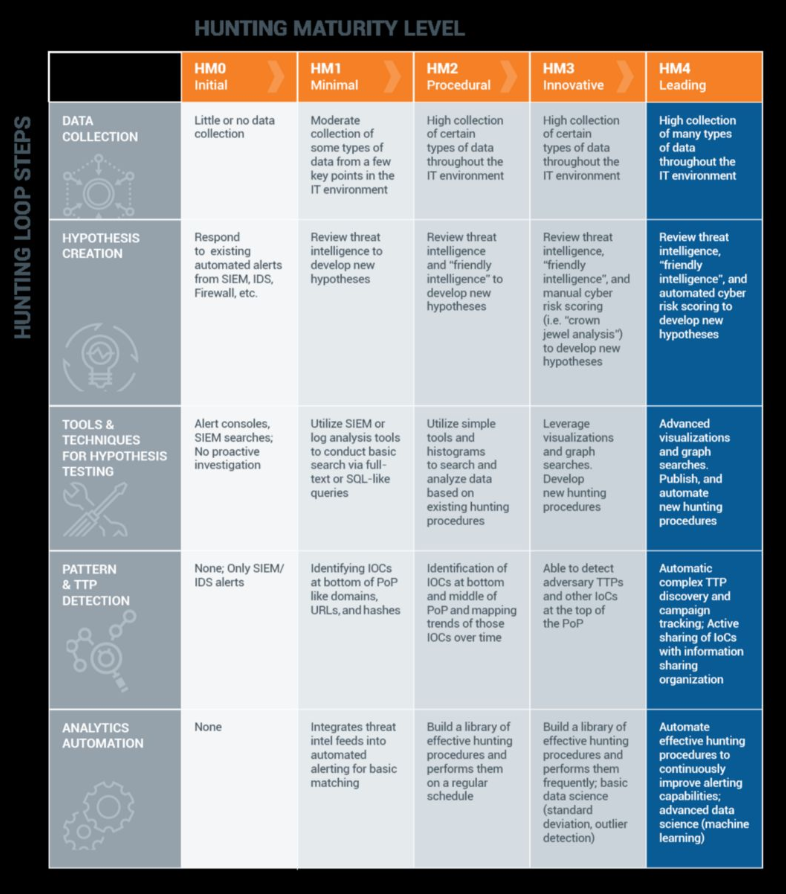

成熟度评价

威胁狩猎主要从分析水平、数据收集水平两个维度进行评价。这块主要针对企业的安全建设。

Level 0:基本的自动化报警但没有数据收集; Level 1:有一定的威胁情报处理能力和一定的数据收集能力; Level 2:遵循数据分析的流程和较高级别的日常数据采集; Level 3:有一些新的分析流程和高级别的日常数据收集; Level 4:自动化大部分的分析过程和高级别的日常数据收集。

图:威胁狩猎成熟度的全面分析

图:威胁狩猎成熟度的全面分析

Threat Hunders需要的技能

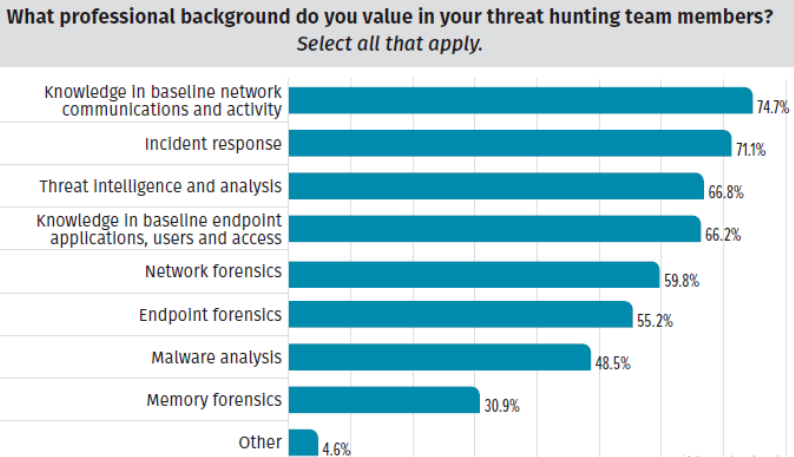

以下是通过采访统计出来的技能需要(从高到低排序)

- 了解基线网络通信和活动(网络相关)

- 应急响应(Incident response)

-

威胁情报与分析

-

了解基线端点应用程序、用户和访问

- 网络取证(Network forensics)

- 终端取证(Endpoint forensics)

- 恶意软件分析

- 内存取证

- 其它

图:威胁狩猎团队成员应具备的技能[1]

图:威胁狩猎团队成员应具备的技能[1]

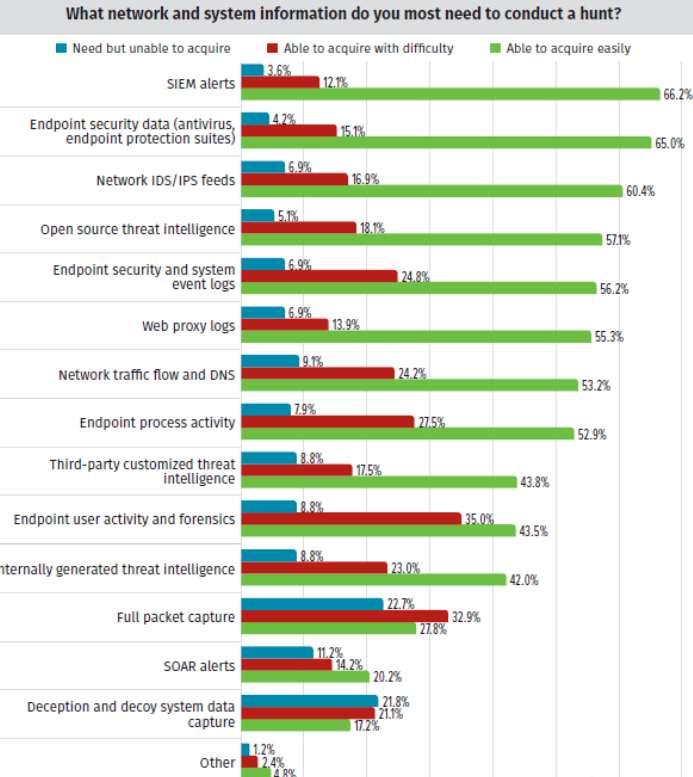

数据来源

从调查统计中,可以得到主要数据源为: SIEM报警、终端事件数据、IPDS数据、威胁情报、终端日志数据。

图:威胁狩猎的数据来源[1]

图:威胁狩猎的数据来源[1]

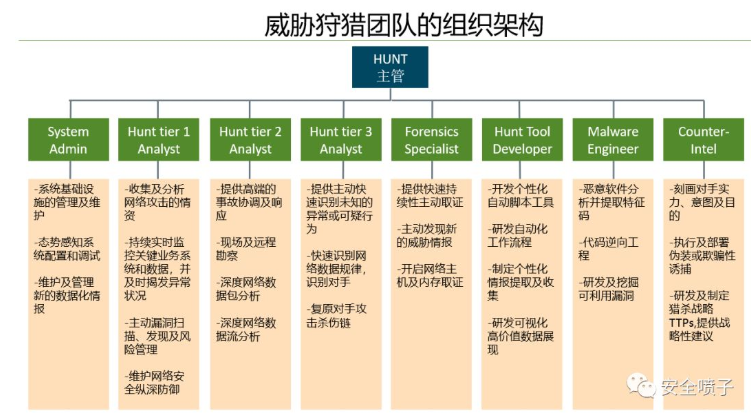

组织架构

了解威胁狩猎组织团队的架构,可以作为个人技术选型的参考。

图:威胁狩猎团队的组织架构

图:威胁狩猎团队的组织架构

即以下7种角色,有些角色可以合并为一个人,不一定是7个角色7个人。[1]

- 系统管理员

- 主要针对SIEM系统的维护以及威胁狩猎平台的管理

- 初级分析师

- 使用SIEM系统和威胁狩猎平台,处理报警和一些基本平台使用

- 中级分析师

- 具有对威胁情报、日志的分析能力,同时也具有渗透测试和网络协议的知识

- 高级分析师

- 具有风险等级评估、漏洞管理、网络包和日志的深度分析能力、以及恶意软件分析能力

- 取证专家

- 对于内存、硬盘要有专业的取证知识,可以做时间链分析

- 工具开发人员

- 具备开发经验,可以自动化一些狩猎场景

- 恶意软件分析工程师

- 主要负责恶意软件的逆向,熟悉汇编语言等内容

- 安全情报人员

- 具有情报资深经验,能够筛选、使用、开发威胁情报 ##

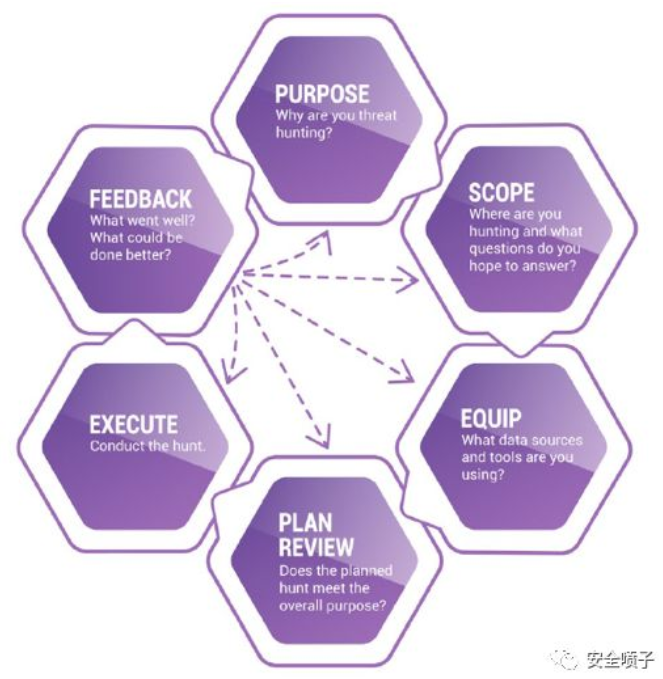

具体步骤(管理角度)

从管理角度描述一下整个威胁狩猎的过程,一共分为六个步骤:目的确认、范围确认、技术准备、计划评审、执行、反馈 [1]

图:威胁狩猎的六个步骤

图:威胁狩猎的六个步骤

范围确认和技术准备是其中比较重要的两块。

范围确认

首先进行测试系统的选择,明确需要哪些数据和技术手段来进行威胁狩猎(熟悉测试范围)。 其次,进行假设用例的开发(尤为关键),是威胁狩猎分析的起点,也是方式的选择,这个过程"来源于对数据的一些基本分析和高级分析,威胁情报的使用和收集以及对TTP的理解,甚至是一些核心能力的使用,比如使用搜索的分析能力"[1]。

技术准备

数据收集

利用利用数据收集管理架构CMF(Collection Management Framework),来评估收集的数据。参考以下的几个维度进行数据评估:

- 位置

- 数据类型

- KillChain阶段

- 收集方法

- 存储时间

总体来说,数据收集的内容主要有三种:

- 终端类型数据

- 包数据

- 日志数据

收集形式主要有拉和推两种方式:

- 主动拉取数据

- 推送数据

产品技术选型

- 分析能力

- 安全大数据的分析能力、查询搜索能力和威胁情报处理能力。

- 分析能力作为核心能力,不仅仅在于基本的筛选、分类以及排序,还需要高级的分析能力,比如UEBA的能力

- 机器学习

- 根据机器学习算法来进行建模分析,来定位一些异常行为,极大地降低了分析的难度

- 查询搜索能力

- 查询搜索能力是维持威胁狩猎日常运营的能力,一些疑似的攻击行为可以通过查询进行定位并可以进行深度定点分析。通过查询搜索能力来完成对于ATT&CK场景的覆盖。

威胁情报的使用

威胁情报的识别和使用是威胁狩猎平台比较常见的功能,可以根据痛苦金字塔的威胁情报的使用,可以先从简单的文件hash和恶意IP开始使用,然后逐步加强对威胁情报的使用能力,到最后的TTP,乃至自己生产威胁情报。

解决方案(产品与实例)

SIEM类产品

-

TheHive,开源事件响应平台

-

SIEM魔力象限的领导者象限

- IBM的QRadar

- Splunk的Threat Hunting

- Logrhythm的威胁狩猎是通

- Securonix

- Exabeam威胁狩猎产品Threat Hunter

终端类产品

- Crowdstrike

- Cylance

- Carbon Black

- Endgame

- SentinelOne

MDR类服务

- Red Canary's Approach to Hunting

Reference

[1] 威胁狩猎101文档, 程度,

[2] 【公益译文】网络安全滑动标尺模型–SANS分析师白皮书, 绿盟科技,http://blog.nsfocus.net/sliding-scale-cyber-security/

[3] 威胁情报的私有化生产和级联:威胁狩猎及情报共享,狴犴安全团队,https://www.freebuf.com/articles/es/222359.html